안녕하세요 서후아빠입니다. ^_^

이번 세션은 여러보안 장비 중 클라우드에서 자주 구성하는 서비스에 대하여 알아보겠습니다.

최소한 이 정도 개념은 이해를 하고 Cloud를 접근하는 것이 고객사 미팅에 도움이 되리라 생각됩니다. 아래 내용으로 이해되지 않는 경우는 언급드린 용어에 대해서 별도로 찾아보시기를 권고드립니다.

UTM (= Firewall + VPN + IPS) 설명

| 구분 | 밴더사 (주로 외산 제품 사용) |

| 외산 | Fortinet, PaloAlto, F5 Networks, Check Point, Juniper, Etc |

| 국산 | SecuI, AnLab, NexG, Axgate, Etc |

Firewall : 침입차단시스템

- Layer4 (IP + Port) or Layer7 (Application, Domain, User) 기반의 패킷 통제

- Deny 정책은 Priority 낮게(우선순위 높음) 설정

- 허용 범위가 클수록 Priority 높게 설정

Site-to-Stie VPN (Virtual Private Network), SSL VPN

- VPN : 인터넷을 이용한 가상 사설명

- Site-to-Site : Device ~ Device 터널링 구성

- SSL VPN : Agent ~ Device 터널링 구성

IPS (Intrusion Prevention System) : 침입방지시스템

- Application 기반의 공격과 Pattern에 대해서 대응

- 알려지지 않은 공격 대응 기타 기능

- 감사 및 로깅 : 정책 설정 및 변경, 관리자 접근, 트래픽 허용/차단 이력 등

- NAT : 주소 변환 (SNAT, DNAT, SNAT+DNAT, Etc)

Firewall Traffic Control

| 구분 | Priority | Source | Destination | Service | NAT | Policy |

| ICMP-Block | 1 | 10.0.0.10 | ANY | ICMP | SNAT (Auto) | Deny |

| Internet-Use | 2 | 10.0.0.10 | ANY | HTTP | SNAT (Auto) | Allow |

| Server-Access | 3 | ANY | 10.0.0.10 | SSH | DNAT (211.1.1.2) | Allow |

Site-to-Site VPN (Split, Hub & Spoke)

Center VPN 정책 샘플

| 구분 | Priority | Source | Destination | Service | NAT | Policy |

| ICMP-Block | 1 | 10.0.0.10 | ANY | ICMP | SNAT (Auto) | Deny |

| Internet-Use | 2 | 10.0.0.10 | ANY | HTTP | SNAT (Auto) | Allow |

| Server-Access | 3 | 10.0.0.10 | 20.0.0.10 | SSH | N/A | Allow |

Site-to-Site VPN (Non-Split, Hub & Spoke)

| 구분 | Split | Non-Split |

| 장점 | 인터넷 속도 지연 없음 | Center에서 정책 모두 관리 |

| 단점 | Center, Branch 정책 각각 관리 | 인터넷 속도 지연 발생 |

| Branch의 인터넷 사용 경로에 따라 Split (Branch에서 인터넷 사용)과 Non-Split(Center 통해 인터넷 사용) 구분 Hub & Spoke : 모든 Branch VPN 통신은 Center 장비 통해서 이루어짐 - Center 장비 : Hub 역할 |

Site-to-Site VPN (IPSec)

일반적으로 VPN 연결하는 장비는 서로 다른 네트워크 대역을 가짐

Site-to-Site VPN (IPSec NAT)

만약 VPN 연결하는 장비가 동일한 네트워크 대역일 경우는 사설 IP를 다른 사설 IP로 NAT처리해야지만 통신 가능

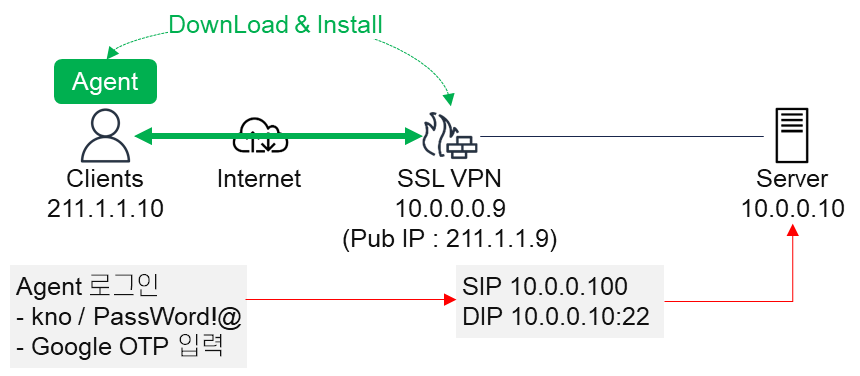

SSL VPN (AWS의 Client VPN)

| User | ID | Password | Google OTP | 할당 IP |

| 김네오 | kno | PassWord!@ | Enable | 10.0.0.100 |

IPS

일반적으로 In-line으로 구성하나, 경우에 따라서는 Server에 설치하는 Agent 방식으로도 구성할 수 있음

3rd Party IPS에서 SSL 처리를 하는 경우는 필히 외부에서 구매한 인증서를 받아야 합니다. 그 이유는 Cloud Native Service에서 생성한 인증서를 Export하는 기능이 없기 때문입니다.

| 구분 | Firewall | IDS | IPS |

| 목적 | 접근통제 및 인가 | 침입 여부 감지 | 침입 이전 방지 |

| 특징 | 수동적 차단, 내부망 보호 | 로그, 시그니처 기반 패턴 매칭 | 정책, 시그니처 기반 비정상행위 탐지 |

| 장점 | 엄격한 접근통제, 인가된 트래픽 허용 | 실시간 탐지, 사후분석 대응 | 실시간 즉각 대응, 세션 기반 탐지 |

| 단점 | 내부자 공격에 취약, 네트워크 병목현상, 허용된 패킷은 DoS 공격과 Warm 공격 차단 불가능 |

패턴 변형에 취약, 차단 기능 없음 (공격 알림) | 과도한 오탐 현상으로 탐지모드 전환 경우 많음 |

WAF (Web Application Firewall) 동작 방식

주로 국산 제품 많이 사용 : 팬타시큐리티, 모니터랩, 파이오링크

검사

- 요청 검사 : 악의적인 요청 및 침입 차단

- 응답 검사 : 개인정보 및 서버 정보 유출 차단

WAF (Web Application Firewall) 구성

| SSL 처리 | Load Balancer | WAF | Server |

| 전구간 (녹색) | O | O | O |

| 일부 구간 (남색) | O | O | X |

| 최소 구간 (검정색) | O | X | X |

WAF 기준으로 “전구간” 혹은 “일부 구간” SSL 처리 시 WAF에 SSL 인증서 업로드 작업 필요

WAF 기준으로 가장 선호하는 구성은 “최소 구간”이며, WAF 성능면에서도 가장 우수한 면이 있으나, 내부 구간 평문 통신에 대해서 고객사 보안 규정에서 벗어나는 부분이 없는지 검토 필요

WAF (Web Application Firewall) 요청 정보 및 구성 절차

| 구분 | 예시 |

| 서비스 도메인 | service.com |

| 테스트 도메인 | test.service.com |

| 서비스 포트 | HTTP, HTTPS, 8080, … |

| DNS 설정 (AS-IS) | A record, 211.1.1.9 |

| DNS 설정 (TO-BE) | CNAME, waf-alb-public-domain |

| SSL 인증서 | 파일 및 패스워드 |

3rd Party WAF에서 SSL 처리를 하는 경우는 필히 외부에서 구매한 인증서를 받아야 합니다. 그 이유는 Cloud Native Service에서 생성한 인증서를 Export하는 기능이 없기 때문입니다.

| 구분 | 내용 |

| 구성 | 3rd Party 제품은 Cloud Root 계정정보를 WAF 엔지니어에게 전달 AMI 공유를 받고 인스턴스 생성 ※ BYOL 제품의 경우는 라이선스 발급받아야 하며, 일반 라이선스인지 Auto Scaling 라이선스인지 영업에게 확인 고객에게 설정 정보받아 테스트 도메인으로 WAF 설정 |

| 테스트 | 테스트 도메인으로 성능, 가용성, 보안 등 테스트 |

| 전환 | WAF에서 테스트 도메인을 서비스 도메인으로 변경 DNS에서 변경된 경로 (ex : WAF ALB Public Domain) 변경 서비스 도메인으로 성능, 가용성, 보안 등 테스트 |

| 모니터링 | 한달 정도 탐지 모드 동작 |

| 모드 전환 | 한달 동안 수집된 로그 분석 탐지 모드에서 차단 모드 전환 |

'Etc' 카테고리의 다른 글

| [이론] Cloud에서 필요한 Networking 최소 개념 (L2~L7) (0) | 2022.08.23 |

|---|---|

| [Tip] windows에서 telnet보다 확실하게 서비스 포트 확인하는 방법 (0) | 2022.07.26 |

| [Tip] Windows 사용자가 특정 URL는 접속이 안되고, 특정 URL에 해당하는 Public IP는 접속이 될 때 대응 방법 알아보기 (0) | 2022.07.21 |

| [Tip] 티스토리(tistory) 블로그 줄간격 설정하기 (2022년 7월 기준) (0) | 2022.07.13 |